| マスターアカウント | 管理者 | 責任者 | リーダー | 担当者 | カスタム権限新しいタブで開く |

|---|---|---|---|---|---|

| ○ | ○ | × | × | × | 設定次第 |

Microsoft Entra ID(旧Azure AD)でのシングルサインオンの設定手順です。

*以下、外部サービスの画面を用いて説明を行う都合上、ヘルプの執筆時点から表示が変わっている可能性があります。この場合は、該当する画面・項目を実際のものに置き換えてお読みください。

Microsoft Entra ID側の設定

1. アプリケーションの追加

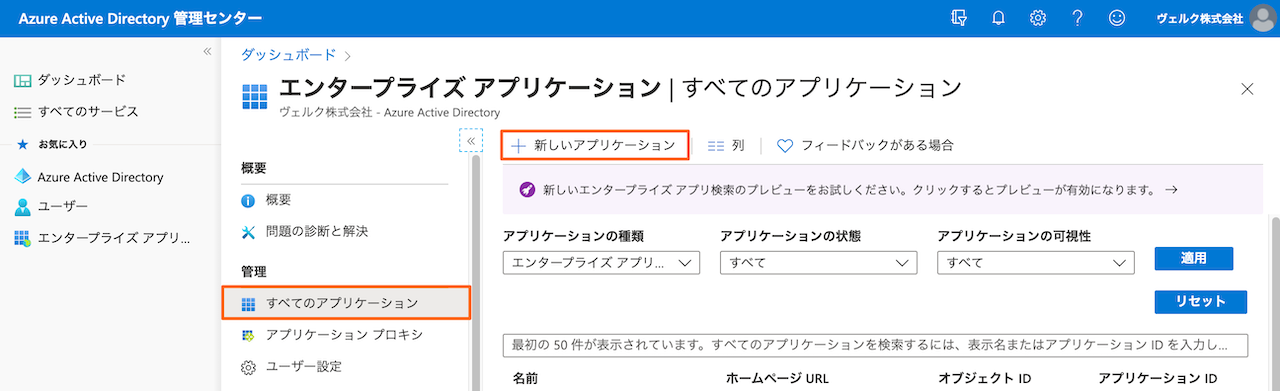

「エンタープライズアプリケーション→すべてのアプリケーション」で「新しいアプリケーション」を選択してください。

「独自のアプリケーションの作成」をクリックすると右側に入力欄が表示されます。「アプリの名前」に「board」と入力し、「ギャラリーに見つからないその他のアプリケーションを統合します (ギャラリー以外)」を選択して「作成」ボタンを押してください。

2. シングルサインオンの設定

アプリケーション登録完了後、「概要」ページから「シングルサインオンの設定」を選択してください。

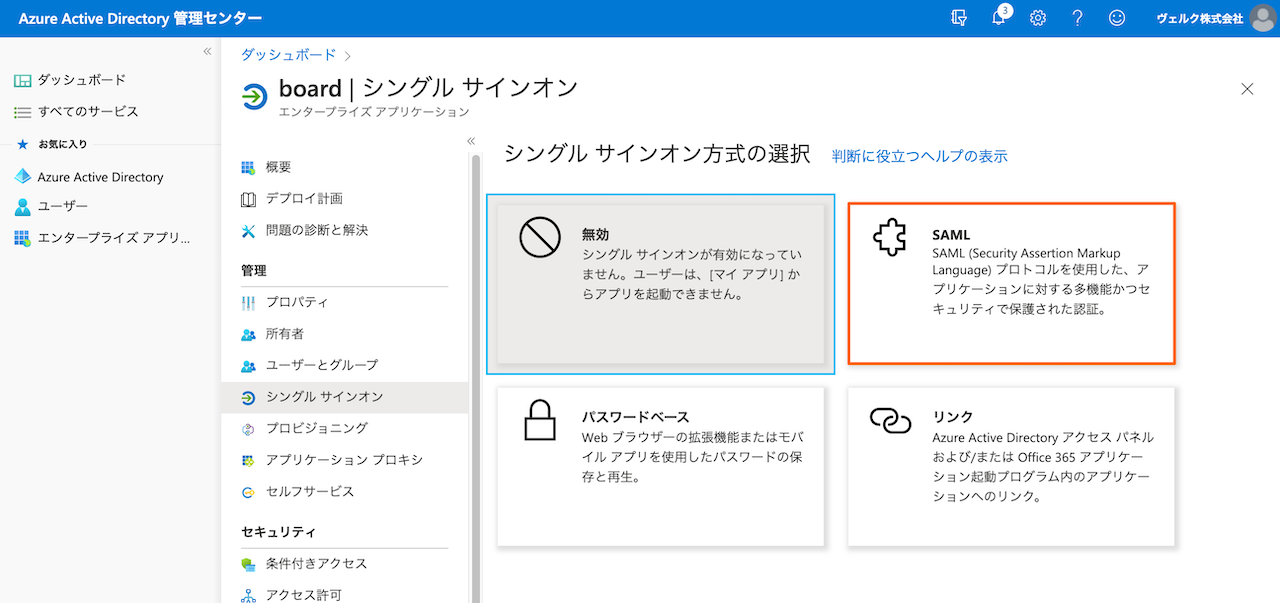

「シングルサインオンの方式」で「SAML」を選択してください。

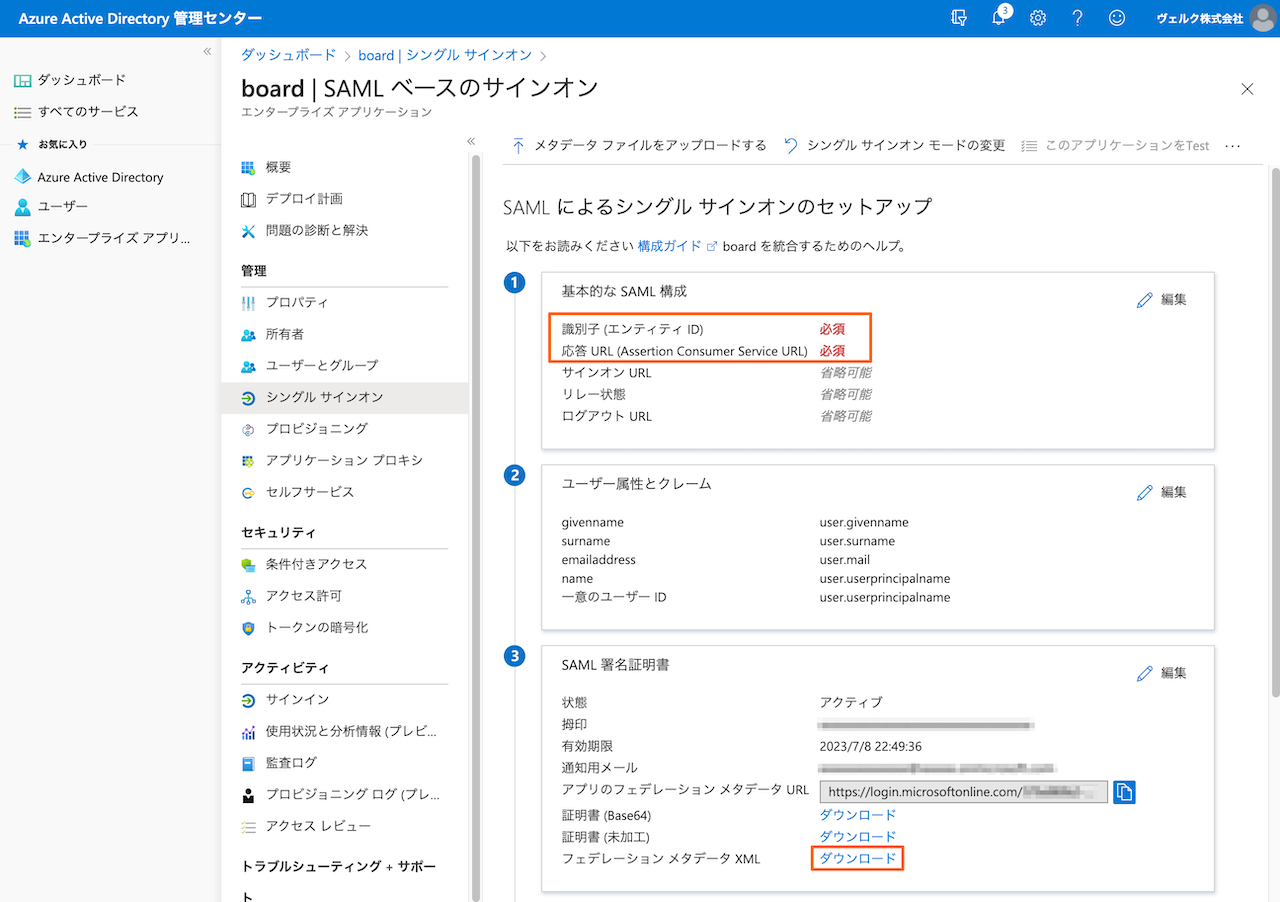

下図の「基本的なSAML構成」欄に、boardの「シングルサインオン設定→サービスプロバイダー情報タブ」にある以下の情報を入力後、保存してください。

| Microsoft Entra ID画面上の項目 | 入力値 |

|---|---|

| 識別子(エンティティーID) | 「サービスプロバイダー情報」の「Audience」 |

| 応答URL | 「サービスプロバイダー情報」の「ACS URL」 |

次に、上図の「フェデレーションメタデータXML」をダウンロードしてください。後ほど、boardのシングルサインオン設定画面でアップロードします。

また、「プロパティ」からロゴを登録することができます。ロゴを設定する場合は、下記の画像をお使いください。

最後に、上記で登録したアプリケーションにユーザーを割り当ててください。

以上でMicrosoft Entra ID側の設定は完了です。

board側の設定

先ほどMicrosoft Entra IDからダウンロードしたメタデータのXMLファイルをboardの「シングルサインオン設定→IDプロバイダー設定タブ」の「SAMLメタデータ」にアップロードしてください。

board側の設定について、詳しくは「シングルサインオン設定」のヘルプを覧ください。

以上で設定は完了です。

「SSO動作モード」はデフォルトでは「シングルサインオン無効」になっているので、「通常ログイン・シングルサインオン併用」に変更して動作確認をしてください。

動作確認は、Microsoft Entra IDの「シングルサインオン」の設定画面の最下部にある「シングルサインオンをTest」から実行できます。

Microsoft Entra IDの証明書の更新について

証明書の更新の際、Microsoft Entra ID側でダウンロードできる証明書には複数の種類がありますが、board側では、Base64形式・PEM形式・Raw形式に対応していますので、いずれかを利用してください。

また、証明書の更新にあたってはヘルプ「SAML認証によるシングルサインオン(SSO)」の「証明書の更新について」セクションも合わせてご確認ください。