| マスターアカウント | 管理者 | 責任者 | リーダー | 担当者 | カスタム権限新しいタブで開く |

|---|---|---|---|---|---|

| ○ | ○ | × | × | × | 設定次第 |

okta新しいタブで開くでのシングルサインオンの設定手順です。

*以下、外部サービスの画面を用いて説明する都合上、ヘルプの執筆時点から表示が変わっている可能性があります。この場合は、該当する画面・項目を実際のものに置き換えてお読みください。

okta側の設定

1. アプリケーションの追加

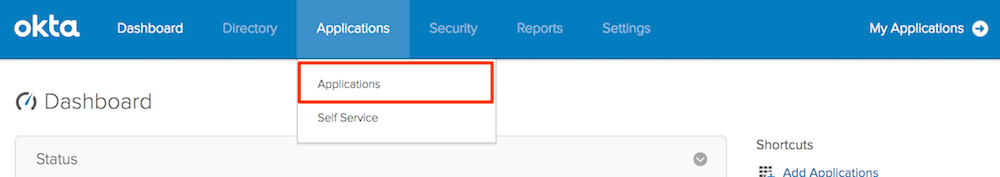

oktaのAdmin画面で「Applications→Applications」を選択してください。

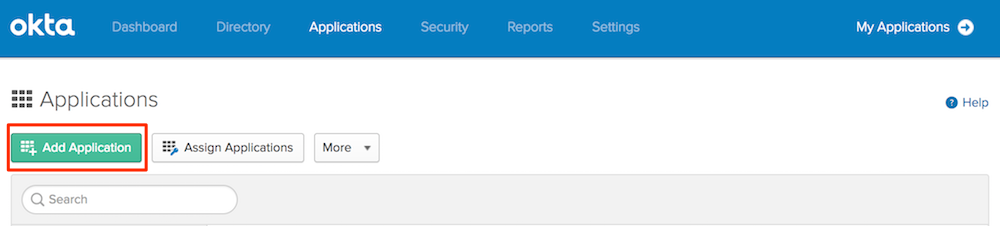

「Add Application」をクリックしてください。

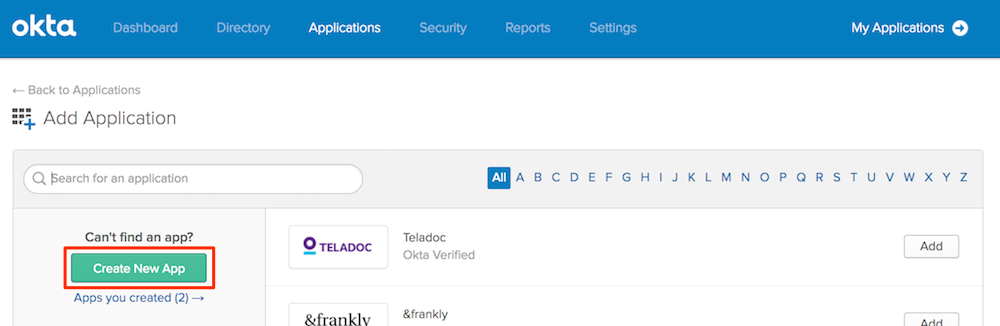

「Create New App」をクリックしてください。

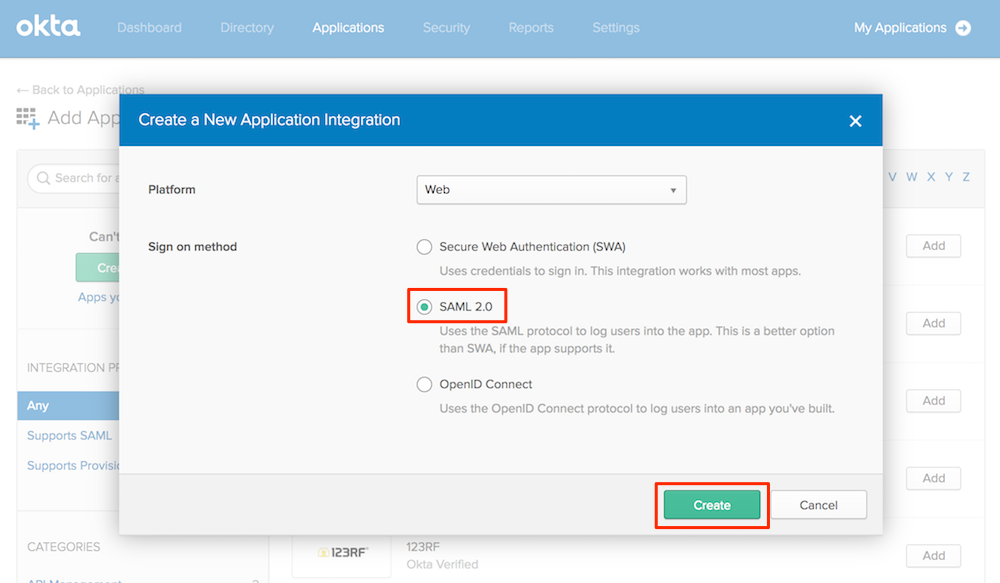

「SAML 2.0」を選択して、「Create」をクリックしてください。

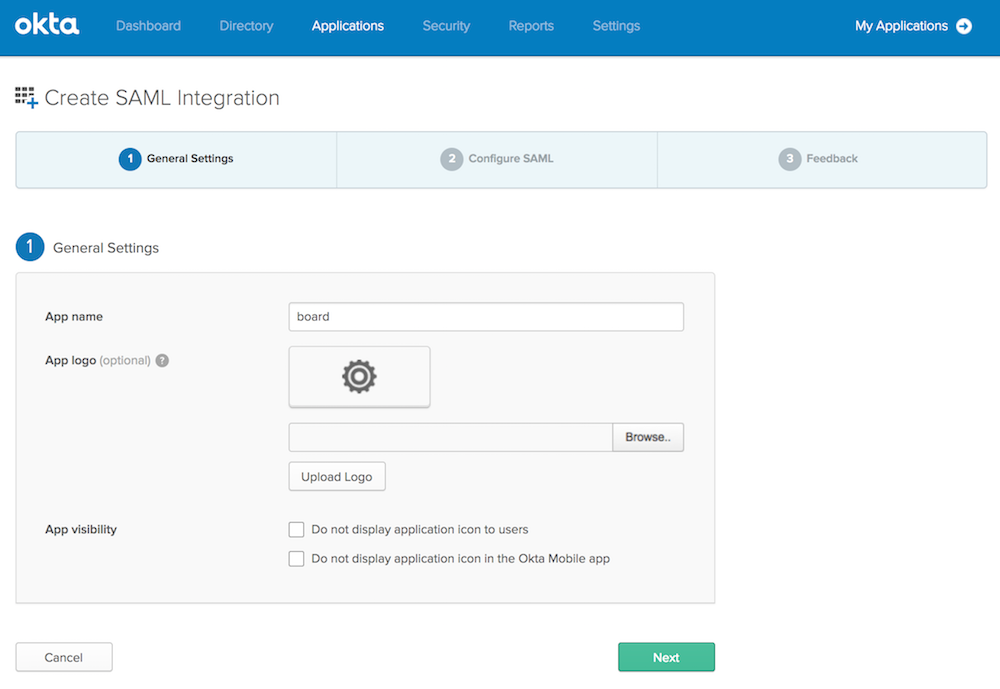

2. General Settings

上記の手順で新規のApplicationを作成すると、下図のような設定画面に遷移します。

「App Name」には「board」などの名称を入力してください。

「App logo」を設定する場合は以下の画像をお使いください。

必要事項を入力し終わったら、「Next」をクリックしてください。

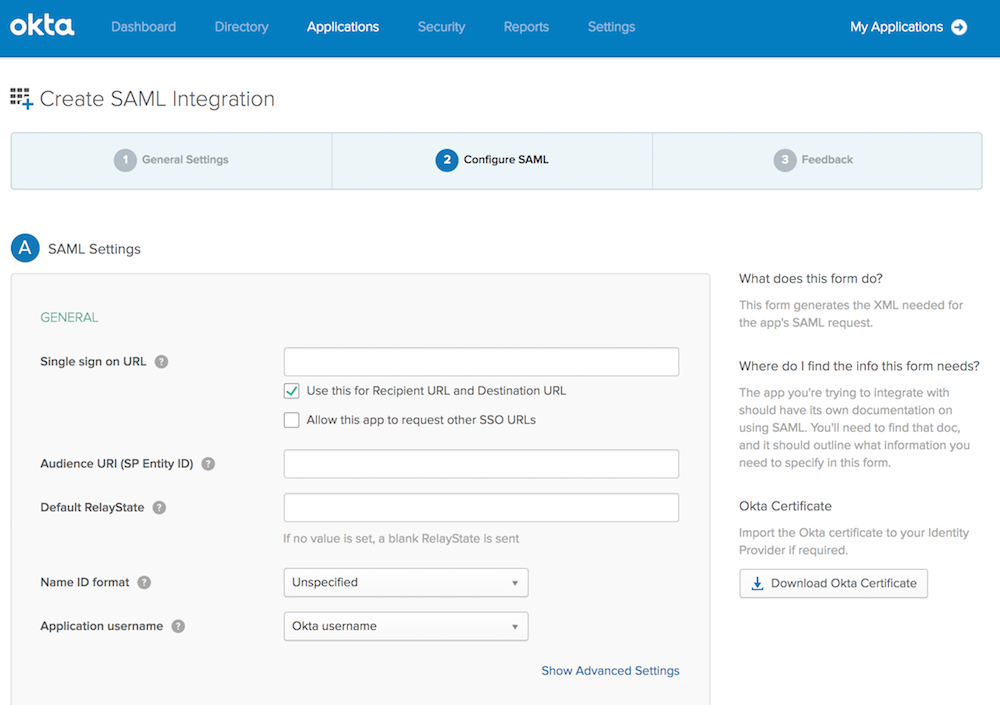

3. Configure SAML

「Configure SAML」画面では、boardの「シングルサインオン設定→サービスプロバイダー情報タブ」にある以下の情報を入力してください。

| okta画面上の項目 | 入力値 |

|---|---|

| Single sign on URL | 「サービスプロバイダー情報」の「ACS URL」 |

| Audience URI | 「サービスプロバイダー情報」の「Audience」 |

| Name ID format | EmailAddressを選択 |

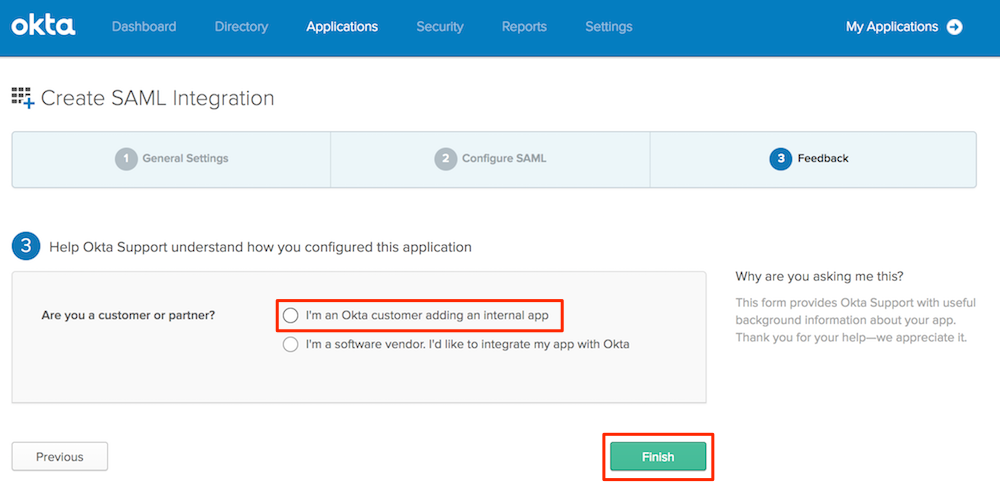

最後に下記を選択して、「Finish」ボタンをクリックすれば完了です。

board側の設定

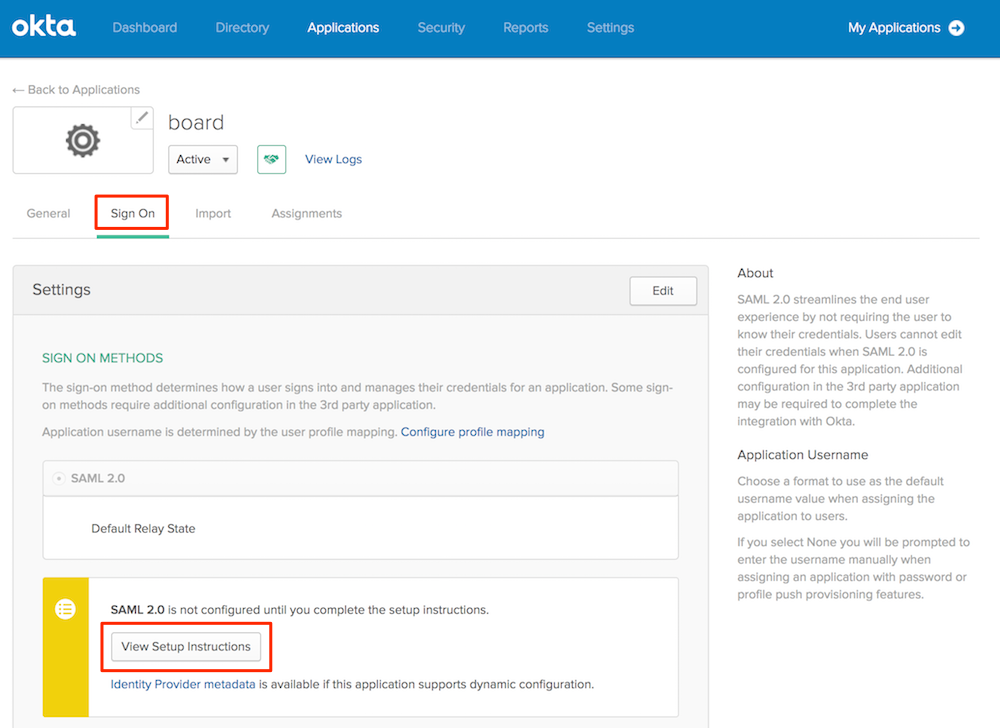

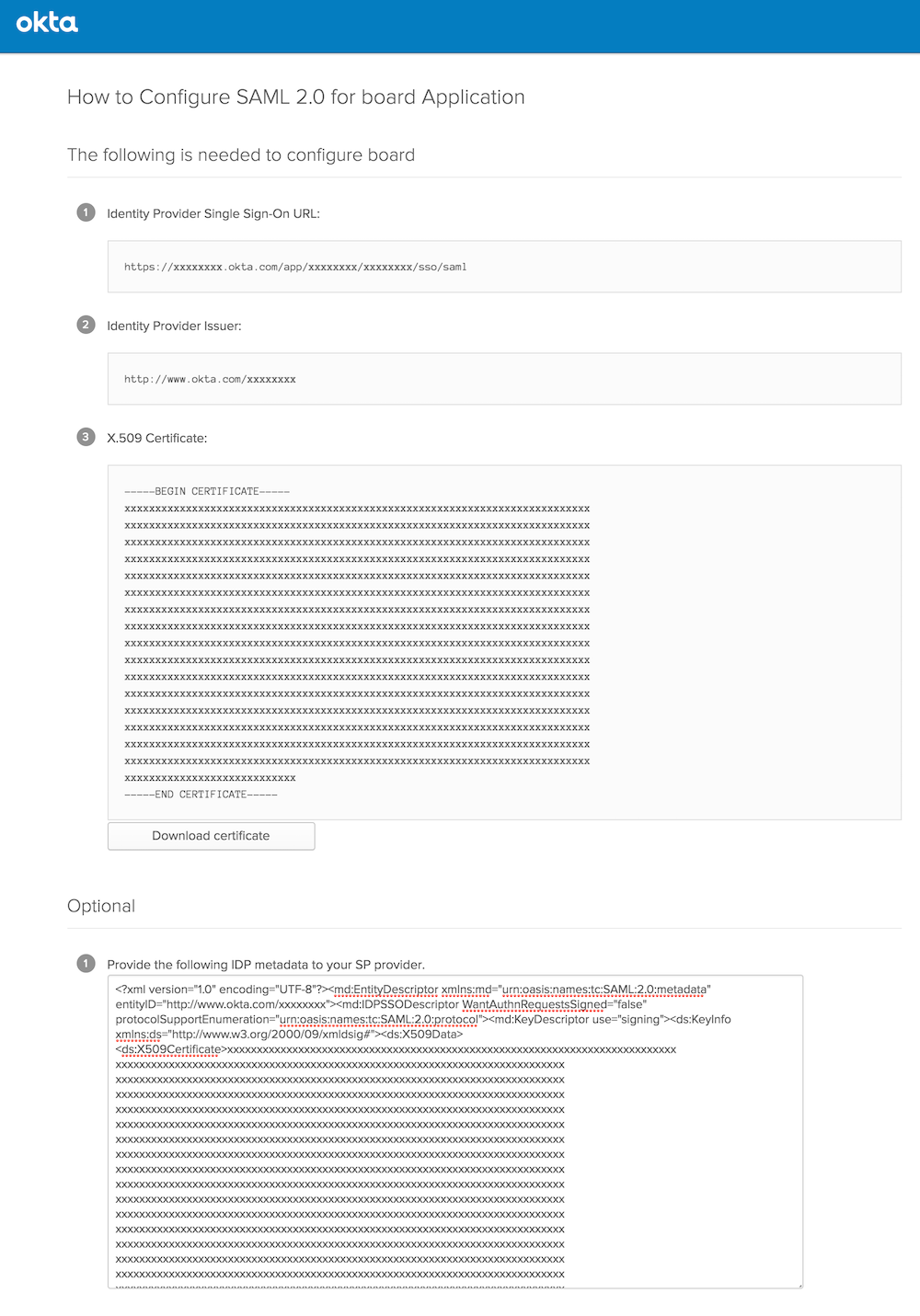

上記の手順でApplicationの登録が完了すると、以下の箇所で、サービスプロバイダー(board)側に登録する情報を参照できます。

「View Setup Instructions」をクリックすると、下図のような画面が表示されます。

boardの「シングルサインオン設定→IDプロバイダー設定タブ」にて、以下のいずれかの方法でご登録ください。

SAMLメタデータ

oktaの「View Setup Instructions」画面の下部にある「IDP metadata」をXMLファイルとして保存し、boardの「シングルサインオン設定→IDプロバイダー設定タブ」の「SAMLメタデータ」にアップロードしてください。

手動登録

メタデータを使わない場合は、下記の情報を入力してください。

| board画面上の項目 | okta画面上の情報 |

|---|---|

| エンティティーID | Identity Provider Issuer |

| SSO URL | Identity Provider Single Sign-On URL |

| 証明書 | 「X.509 Certificate」をダウンロードしたファイル |

board側の設定について、詳しくは「シングルサインオン設定」のヘルプを覧ください。

以上で設定は完了です。

「SSO動作モード」は、デフォルトでは「シングルサインオン無効」になっているので、「通常ログイン・シングルサインオン併用」に変更して動作確認をしてください。